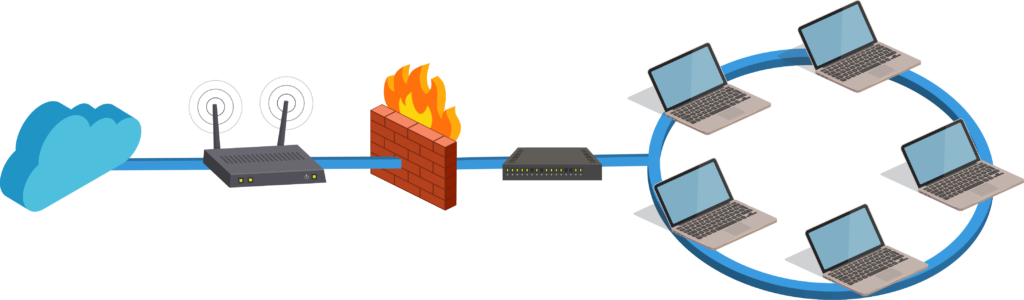

Firewall de dos zonas: formado por un equipo equipado con dos tarjetas de red que separa la zona “segura” (LAN o Local Área Network); de la “insegura” (INTERNET). Todo el tráfico; desde una zona a la otra es inspeccionado y filtrado por el equipo que en función de las reglas de acceso (ACL).

La configuración por defecto más simple incluiría dos reglas como:

- Impedir el tráfico iniciado desde Internet (zona insegura) con destino a la red local (zona segura).

- Permitir todo el tráfico iniciado desde la red local a Internet

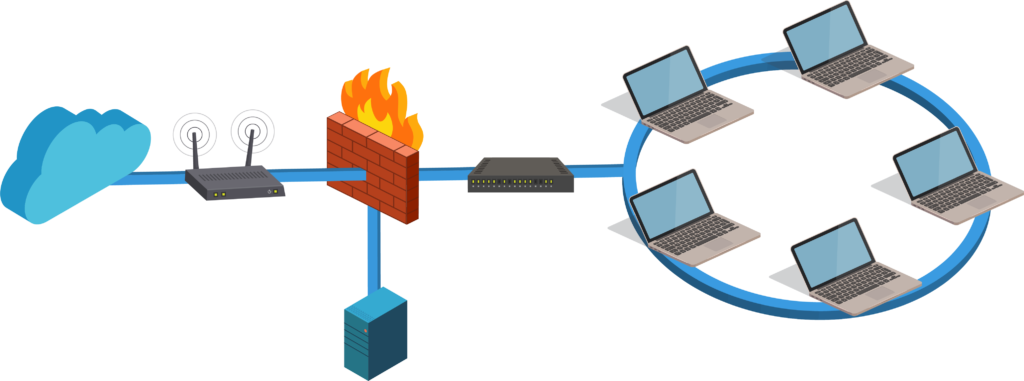

Firewall con 3 zonas: Se definen tres zonas diferenciadas, LAN, Internet y DMZ (Zona de nadie o Zona Desmilitarizada) conectadas a través de sus 3 tarjetas de red.

Las dos primeras zonas delimitan la zona “insegura” (Internet) de la zona “segura” (Red Local) mientras que la 3 zona DMZ; es utilizada para conectar en ella los equipos que ofrecen los entre otros:

- Servidores Web, FTP y de correo

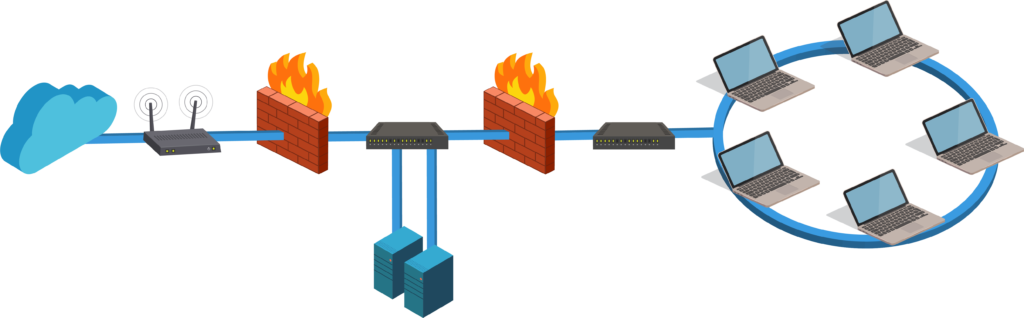

Zona DMZ entre dos firewall: En este diseño el primer firewall controla el acceso desde el exterior (Internet) a la zona DMZ en la que se ubicarán los servidores con los servicios públicos. El segundo firewall controla el acceso ya sea tanto desde el exterior (Internet) como desde la DMZ hacia la red local. En este diseño un atacante desde el exterior deberá de conseguir “romper” una doble barrera. Si estos dos firewall son de fabricantes o tecnología diferente será más difícil de saltar la seguridad en el caso de encontrarse por ejemplo una vulnerabilidad en el software de un único firewall.

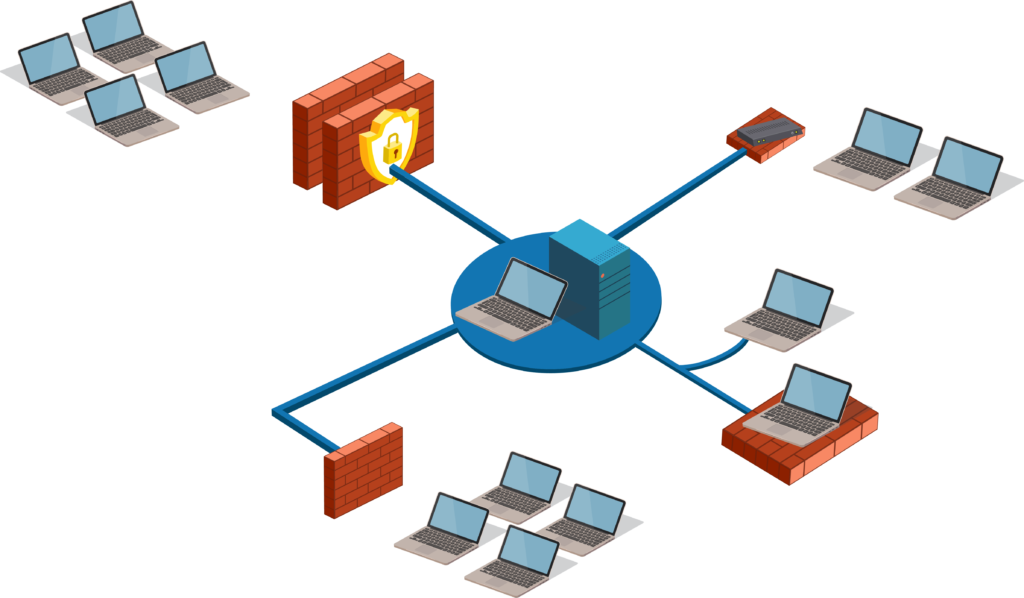

Los Firewalls han evolucionado con el paso del tiempo, convirtiéndose en una herramienta capaz de filtrar la información que llega o sale de una red local, de llevar el registro de todo el tráfico; que pasa por él, conectar a sitios remotos a través de VPN (Virtual Private Network), incluso con la capacidad; de identificar y bloquear algunos de los ataques empleados; por los intrusos informáticos.

Hay que tener en cuenta; que siempre un atacante externo, siempre va buscar atacar el eslabón más débil de la organización por lo tanto; es importante que los empleados reciban un entrenamiento básico y tengan conocimiento de los ataques usados; por los cyber delincuentes, un ejemplo de ello la Ingeniería Social.

Ingeniería Social

Es la práctica de obtener información confidencial a través de la manipulación de usuarios legítimos. Es una técnica; que pueden usar ciertas personas, tales como investigadores privados, criminales, o delincuentes informáticos, para obtener información, acceso o privilegios; sistemas de información; que les permitan realizar algún acto que perjudique o exponga la persona u organismo comprometido a riesgo o abusos.

El principio que sustenta la ingeniería social es el que en cualquier sistema «los usuarios son el eslabón débil».

Te invitamos a seguir leyendo: Nuevo navegador para Android con una cryptobilletera